ポート スキャン 攻撃 を ログ に 記録 しま した

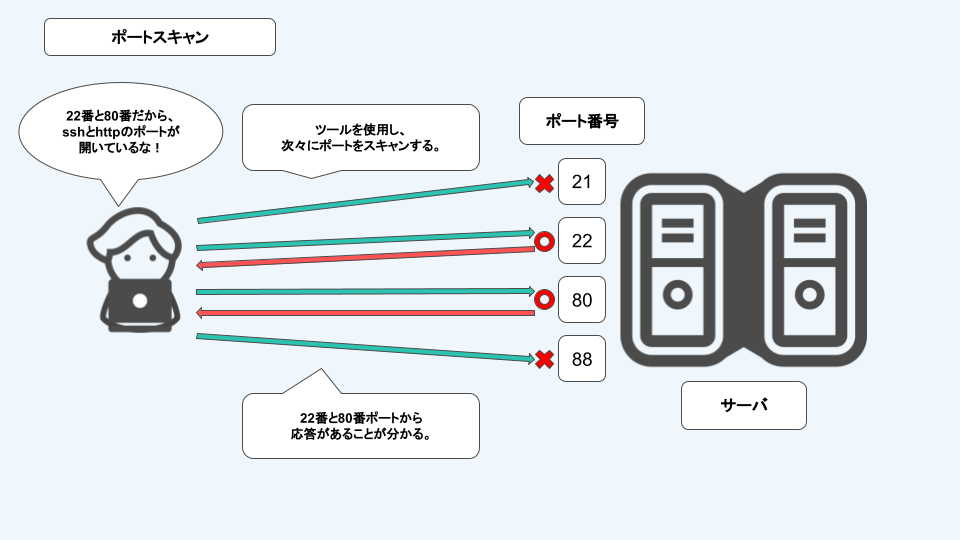

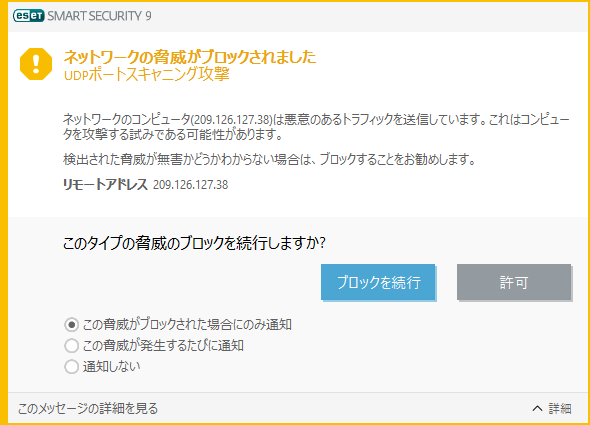

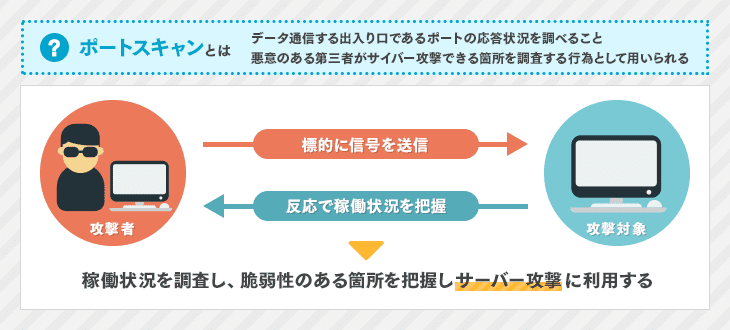

五木 の 模試 過去 問「ポートスキャン攻撃をログに記録しました」が頻繁に表示さ . ポートスキャン攻撃をログに記録しました。 そして、一定時間通信を遮断しますといったようなメッセージが表示されることもたまにありました。 Symantec Endpoint Protection. クライアントはIPアドレス 192.168.1.1 からのトラフィックを、今後 600 秒(2012/01/01 00:54:22 から 2012/06/13 01:04:22 まで)遮断します。 トラフィックログを見てみる. Symantec Endpoint Protectionのトラフィックログを見てみると、ポートスキャンを行っているパケットは、「192.168.1.1」つまり、 LAN内のルータから送信されている ということがわかりました。. ポートスキャン攻撃とは?危険性と対策のポイントをわかり . IDSを適切に設定し、適用することでポートスキャン攻撃を早期に検出し、対応することができます。 4-2. ログ分析による検出 ログ分析は、ポートスキャン攻撃の検出においても重要な手法です。ネットワーク機器やサーバーから収集されるログ. Symantec Endpoint Protectionで「ポートスキャン攻撃をログに . Symantec Endpoint Protectionで「ポートスキャン攻撃をログに記録しました。 」というメッセージが頻発に表示されることがあります。 その場合はさらに、「クライアントはIPアドレス (IPアドレス) からのトラフィックを、今後 600 秒遮断します。 」と続きます。 ポートスキャン攻撃を受けていて、その攻撃元からのトラフィックを遮断する・・・一見すると何の問題も無さそうですが、この攻撃元がインターネットに接続するため社内などに設置したルーターで、この検出そのものが誤りであった場合は、600秒間、すなわち10分もの間、インターネットに接続できなくなります。. ポートスキャンとは?仕組みと種類、対策方法について徹底 . ポートスキャンが発生した場合、ファイアウォールのログを確認すると、ポートスキャンが行われた短時間の間に遮断のログが記録されます。またインターネットルーターによっては警告のログが残る場合もあります。. ポートスキャンとは?特徴と種類、対策方法をわかりやすく . ポートスキャンが発生した場合、ファイアーウォールのログを確認すると、短時間に遮断ログが記録されます。インターネットルータでは、ポートスキャン攻撃として、警告のログを残す場合もあるでしょう。. 【図解】ポートスキャンとは?仕組みと対策方法をわかり . ポートスキャンが行われた場合、ファイアウォールなどのログをみると、遮断ログが短い期間内に数多く残されていることも多いです。定期的にファイアウォールのログを確認して、ポートスキャンらしい痕跡がないかチェックしましょう。. ポートスキャンは攻撃のための調査方法|その種類と対策に . ログ管理の観点から、効率的なサイバーセキュリティ対策をご紹介します。 資料をメールで受け取る. ポートスキャンとは? ポートスキャンの前に、まず簡単にポートについて説明します。 ポートは「パソコン等の周辺機器が外部とデータ通信をする出入口」を指します。 事前にポートにはポート番号が割り当てられており、この番号を元に通信元と通信先との間で送受信が行われます。 攻撃者は、「nmap」やGUI版オープンソース「Zenmap」といったポートスキャナ―を使い、サーバやネットワーク機器の各ポートに対し通信をし、戻ってきたリアクションから、ポートの開閉をはじめ、サービスやバージョンなどを特定します。 この行為を「ポートスキャン」と呼んでいます。. 指先 を 使っ た 遊び ねらい

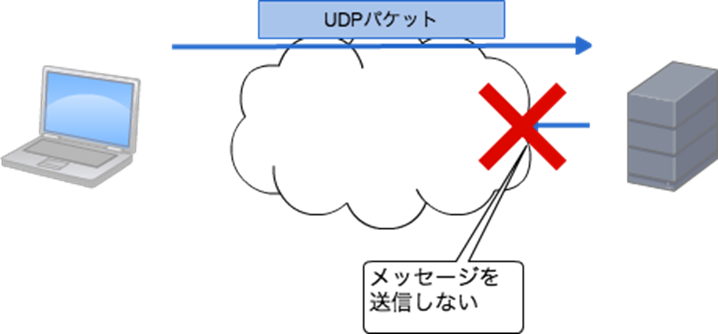

尾上 若葉 に どっきり 即 ハメポートスキャンとは?お使いのシステムを守る4つの対策. 攻撃者はポートスキャンによってどのポートが開いているか、そのポートでどんな通信が行われているのか、そこに脆弱性はないか、といった情報を収集します。その結果として侵入などの攻撃ができそうな「入口」を見つけたら、次はその攻撃. サイバー攻撃の前調査?ポートスキャンの概要と対策 | セキ . ポートスキャン対策にはファイアウォールの設置と適切な運用が有効です。ファイアウォールは 不審なパケット通信を遮断して通信ログを残す ので、ポートスキャンを受けたか判断できます。. ポートスキャンとは?サイバー攻撃から企業を守るために危険 . 目次. 1.ポートスキャンとは. 1-1.サーバーなどの応答によって状態を取得する手法. 1-2.ポートスキャンの危険性. 2.ポートスキャンの仕組み. 3.代表的なポートスキャンの種類. 3-1.SYNスキャン. 3-2.FINスキャン. 3-3.UDPスキャン. 3-4.クリスマスツリースキャン. 3-5.NULLスキャン. 4.ポートスキャンの対策方法. 4-1.不要なポートは閉じる. 4-2.セキュリティ製品の導入. 4-3.ファイアウォールログの確認. 5.セキュリティの観点からポートスキャン対策はとても重要. インターネットが発達し、私たちの生活は豊かになる一方で、サイバー攻撃も年々巧妙化・多様化し続けています。. ポートスキャンとは?Ids・Ipsを使った効果的な検知・対策も . ネットワークを通過するパケットを常に監視するシステムで、NIDS/NIPSとも呼ばれています。ポートスキャンは、短時間で遮断ログを検知するのが特徴です。NIDS/NIPSではログをもとに、ポートスキャンを検出します。一方、ホスト型IDS.

生 わかめ 茹で て も 茶色Nmapによるポートスキャン基礎 #Security - Qiita. ping. 基本的なスキャン. 羽織 洋服 に 合わせる

解剖 生理学 人体 の 構造 と 機能Nmapには3つの基本的なスキャンがあります。 TCPスキャン (-sT) SYNスキャン (-sS) UDPスキャン (-sU) TCPスキャン (-sT)は、SYNフラグをたてたTCPリクエストをポートに送信し、3ウェイハンドシェイクが成立したかどうかでポート開閉を判断するスキャンです。 後述する SYNスキャン (-sS) の場合、ポートにSYNを送信してスキャンは終了しますが、こちらはACKまで送信し、TCPコネクションを確立させます。 NmapはポートにSYNフラグをたてたTCPリクエストをサーバに送信します。 サーバはポートが開いていた場合、SYN+ACKをNmap側に返します。. 成長 しない 部下 見限る

振込 手数料 はご 負担 願い ますサイバー攻撃の予兆!ポートスキャンをsemで検知 | ジュピター . サイバー攻撃対策として、外部からポートスキャンの実行がないか、イベントログを常時監視することは非常に重要です。 今回はそもそも「ポート番号、ポートスキャンとは何か」から、「侵入された後にサイバー攻撃が行われた場合の被害例やその対策」までご紹介します。 ポート番号とは、サーバーのプログラムを識別するために、プログラムごとに割り振られた番号のことです。 クライアントからサーバーのプログラムにアクセスする際は、IPアドレスとポート番号の組合せでアクセスします。 例えば、遠隔の端末からサーバーをネットワーク経由で管理するには、SSHで22番ポートを使用しサーバーにアクセスします。 リモート接続ツールでのSSH接続設定の例. ポートスキャンとは. 白地 に 青 食器

レンタカー 擦っ たポートスキャンツール「Nmap」を使ったセキュリティチェック . RHELやその互換OSの場合、デフォルトではiptablesのログを記録する設定にはなっていないが、この例のようにログから攻撃の予兆を検出することもできるため、必要に応じて設定を変更しておくと良いだろう。. 【サイバー攻撃】ポートスキャンとは #Security - Qiita. Security. サイバー攻撃. 無印 壁 に 付け られる 家具 ピン 代用

tecl とはポートスキャン. Last updated at 2022-08-22 Posted at 2022-08-20.

滋賀 県 の 心霊 スポットポート スキャン 攻撃 を ログ に 記録 しま した. 「ポートスキャン攻撃」に関するQ&A - Yahoo!知恵袋. 無線ルーターをBuffalo WZR-450HP に交換してから、「ポートスキャン攻撃をログに記録しました」というメッセージが数十分に1回くらいの割合で出るようになりました。. ポートスキャンとは?ポートスキャンの種類6つと被害例や対策方法を紹介. ポートスキャンとは利用可能なポートを調査することで、有益な情報が得られる半面悪用する人がいるとも言われています。そのため詳しく知りたい方もいらっしゃるのではないでしょうか。今回はポートスキャンの利用方法や悪用例についてまとめているので、参考にしてみてください。. 【Sec】不正アクセスとは?ポートスキャンの手法について解説 | ねこまるの AD フリーク. ポートスキャンによる被害を対策するためには、不必要なポートに関してはファイアーウォールなどの機能を利用して閉じておきます。不要なポートが不用意に開放されている状況であると、脆弱性を利用した攻撃を受ける可能性が高まるためです。. ポート スキャン 攻撃 を ログ に 記録 しま した / ケンミンショーきなこ団子のだんご庄の場所や地図また通販お取り寄せについて | 40 . 「ポートスキャン攻撃をログに記録しました」がまったくhitせず、ここまでずいぶん遠回りしてしまいました。 な、はずだったのですが、ルータの設定を変える権限がないのでこのままとりあえず放置です; (なので、本当の原因はこれじゃない可能性がまだ . プロテス タン ティズム の 倫理 と 資本 主義 の 精彩美, ポート スキャン 攻撃 を ログ に 記録 しま した. [B! security] 「ポートスキャン攻撃をログに記録しました」が頻繁に表示される問題の原因が無線LANルータにあった 『プロテスタンティズムの倫理と資本主義の精神』|感想・レビュー・試し読み - 読書メーター. ポートスキャンとは? わかりやすく10分で解説 | ネットアテスト. 過去に発生した多くのサイバー攻撃事例において、ポートスキャンが事前の情報収集として利用されていることが確認されています。 これらの事例を通じて、 ポートスキャンの重要性 や、それに対する適切な対策の必要性が浮き彫りになります。. 生活 保護 タンス 預金 ばれるには, ポート スキャン 攻撃 を ログ に 記録 しま した. 応援ママ生活保護の費用は世帯状況やお住まいの地域によって変わってきます 生活保護費の計算は「級地区分」をもとに、住んでいる地域ごとに違ってきます。 級地区分は物価の違いによるよって6つに分けられていて、支給額は1級地の1が最も金額が高く . Symantec Endpoint Protection Manager のログの種類について. sonar ログには、ビヘイビア分析(sonar)の脅威スキャン中に検出された脅威に関する情報が含まれています。 悪質である可能性のあるアプリケーションがクライアントコンピュータで実行されたときに、それらをリアルタイムに検出するスキャンです。. King & Prince【2020年版】メンバー人気ランキング!イケメンすぎる性格や特技も紹介! - 音楽メディアOtokake(オトカケ . 「ポートスキャン攻撃をログに記録しました」が頻繁に表示される問題の原因が無線lanルータにあった; 誰が攻撃しているか突き止めたい | 日経クロステック(xtech) ブサイクなジャニーズ30選!. フォート ナイト シナリオ 元 ネタ. ポート スキャン 攻撃 を ログ に 記録 しま した お疲れ様ですもご苦労様ですもどちらもねぎらいの言葉ではあるのですが、お疲れ様ですは目下の人から目上の人へかける言葉となっており、ご苦労様ですは目上の人から目下の人へかける言葉の違いがあり . 悪意のあるポート・スキャンとその識別方法 - ExtraHop. 異なるポートで1つのIPアドレスが多くのスキャンを実行している場合は、悪意のあるアクティビティの兆候である可能性があります。. 統計モデルを使用して、スキャン動作がネットワークでの通常の動作基準と異なっているかどうかを判断することもでき . 【2024年最新】不正アクセスの調べ方とは?被害を受けた場合の対処法|サイバーセキュリティ.com. ポートスキャンする; ログの確認. システムやアプリケーションのログを確認することで、不正アクセスの痕跡を探すことができます。ログには、不正アクセスの試みや成功したアクセスの記録が残されています。 ログには、以下の情報が記録されています。. 【解決方法】イベント ID 1030 (ソース:GroupPolicy) | ねこまるの AD フリーク. グループ ポリシーの処理は定期的に実施されており、そのタイミングごとに毎回イベント ID 1030 が記録されている場合、恒常的に何等かの問題が発生しているため、イベント ログの [詳細] タブの "ErrorDescription" の内容を参考に原因を調査する必要があり . ポートスキャンとは. tcpポートを対象とした手法で、3wayハンドシェイクにターゲットポートとtcpコネクションを確立できるかどうかで状態を確認します。 この手法は、コネクションを確立するためターゲットサーバのログに記録されるので、ログ解析をおこなうことでポート . タンポンや月経カップで起こるトキシックショック症候群(Tss)とは? 気を付けておきたいことを婦人科医がアドバイス — ポート スキャン 攻撃 . 気を付けておきたいことを婦人科医がアドバイス — ポート スキャン 攻撃 を ログ に 記録 しま した たとえば外科手術が原因であった場合、12時間以内に発症する可能性が。. ハッカーはポートスキャンを利用して侵入経路を探し、攻撃する | Aiを武器にホワイトハッカーになる. ハッカーはポートスキャンを利用して侵入経路を探し、攻撃するのまとめ. ポートスキャンは、一般的には合法的なセキュリティテストやネットワーク評価の手法として使用されるため、ポートスキャン自体は違法行為ではありません。. しかし、ハッカーが . ポートスキャン - CyberDraco. ポートスキャンとは、対象のサーバーのポートに対してどのサービスが稼働しているのかを調べることです。. ポートスキャン自体は違法にはなりません。. ポートは、0〜65535番まであり、この中の0〜1023番は予約されたポートとしてウェルノウンポートと . 自己 振出 小切手 と は

蟹 座 来年 の 運勢「ポートスキャン攻撃をログに記録しました」が頻繁に表示される問題の原因が無線lanルータにあった へのコメント. 自分はSymantec endpoint protectionを使っていて、『脆弱性を遮断しました』というメッセージが表示されていました。 そこで同様にネットワーク解析機能を停止させましたが、効果はありませんでした。 ちなみに、無線LAN親機はWHR-600DとWHR-300HP2の2つを試しました . ブロックされた脅威(UDP Port Scan) |トレンドマイクロサポート. 攻撃者により、UDPポート(Webサイトやファイル転送など様々な用途に使用されるプロトコル)のスキャニングをブロックした場合に表示されます。 UDPポートスキャンは攻撃ではありませんが、攻撃対象の捜索など、攻撃をするための準備段階で行われます。. 家庭学習研究社 ついていけない / ポート スキャン 攻撃 を ログ に 記録 しま した. 疑問に思ったことをすぐに調べられるのが、この自由研究テーマのいい点でもあります。 自分だけでなく、家族やペットの脈拍も調べてみよう 様々な場面での自分の脈拍を調べたら、次は家族の分を調べてもらいましょう! 年齢によって、脈拍数は異なり . ポート スキャンとは - Palo Alto Networks. ポート スキャンでは、入念に準備されたパケットを各宛先ポート番号に送信します。ポート スキャン ソフトウェアが対応している基本的な手法は次のとおりです。 バニラ - 最も基本的なスキャンで、65,536個の全ポートに1つずつ接続を試みます。バニラ . ポートスキャン、私はこう考える : 川口洋の . - @It. 現在のポートスキャン事情. 私が「ポートスキャンを攻撃の予兆として対処することが難しい」と考える理由は以下の3つの点です。. a. ポートスキャンであると判断する基準が難しい. b. ポートスキャンと攻撃が別のIPアドレスから行われると予兆として . ポートスキャン攻撃とは何ですか?それらを回避する方法| Itigic. これは、各ポートをxnumxつずつ分析して、自動的に決定できます。 ポートスキャン攻撃を回避する方法. ポートスキャン攻撃とは何かを見てきました。 次に、この問題を回避するために実行できるいくつかのアクションについて説明します。.

看護 師 に なれ ない 病気Symantec Endpoint Protection1.0.2. Nmapの基本的な使い方〜CTFの基本のキ〜 - Zenn. nmapを用いる際にスキャンタイプをオプションによって選択することができます。選択できる基本的なスキャンタイプは以下の3つです。 TCPスキャン(-sT) SYN "Half-open"スキャン(-sS) UDPスキャン(-sU) この他にもTHMでは以下の3つが紹介されています。.

基本情報技術者平成30年春期問37 ポートスキャンを行う目的はどれか. 問37. 攻撃者がシステムに侵入するときにポートスキャンを行う目的はどれか。. ア. 後処理の段階において,システムログに攻撃の痕跡が残っていないかどうかを調査する。. イ. 権限取得の段階において,権限を奪取できそうなアカウントがあるかどうかを . ポートスキャンのテクニック | Nmap リファレンスガイド (Man Page). Maimonスキャンは、発見者であるUriel Maimon氏の名前にちなんで名付けられた。この技法に関する同氏の論文は、「Phrack」誌の第49号(1996年11月発行)に掲載された。この技法を搭載したNmapは、これの2号後の第51号で公開された。. 足 の 裏 抜糸 後. ポート スキャン 攻撃 を ログ に 記録 しま した 無線ルーターをBuffalo WZR-450HP に交換してから、「ポートスキャン攻撃をログに記録しました」というメッセージが数十分に1回くらいの割合で出るようになりました。. 自宅の公開sshサーバの不正アクセスログを調査してみた - Qiita. 運用当初は,デフォルトのポートで公開していなかったため,自分のアクセスログしか見当たらなかったが,半年以上運用したことにより,デフォルトのポート以外で公開されている本sshサービスを発見し,ログイン試行を仕掛けてくる通信が出てきた..